هجوم الحرمان من الخدمات

في الحوسبة، يعرف هجوم الحرمان من الخدمة أو هجوم حجب الخدمة (DoS attack) على أنه هجوم سيبراني يقوم فيه مرتكب الجريمة بتعمد تعطيل خدمات حواسيب بعينها (غالبا ما تكون مخدمات) أو استنزاف موارد آلة ما (أيضاً غالبا ما تكون الألة مخدم أو مجموعة مخدمات) بغرض حجب الخدمات المقدمة من تلك الحواسيب عن المستخدمين الذين يستحقون الوصول إلى خدماتها و يتم ذلك من خلال تعطيل خدمات حاسب مضيف ما متصل بالانترنت إما مؤقتاً أو بشكل دائم. الحرمان من الخدمة عادة يُحقق عن طريق إغراق المواقع بسيل من الطلبات التي لا لزوم لها في محاولة لإلقاء عبء هائل على كاهل المخدمات ما يجعلها في حالة عمل تفوق قدرتها و هذا الأمر يحرم الوصول إلى الخدمات من قبل المستخدمين الأحق في الوصول إليها (و هم ما يسمون بالمستخدمين الشرعيين أو المُجازين)[1].

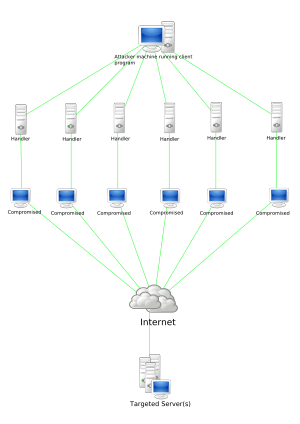

في هجوم الحرمان من الخدمة الموزع (DDoS attack) - يقصد هنا بالموزع أي القادم من أكثر من آلة في مناطق جغرافية متوزعة في العالم - فإن حركة الطلبات التي تٌغرق الضحية، تأتي من مصادر مختلفة. هذا الأمر يجعل فعلياً إيقاف هذا الهجوم عن طريق تعطيل هجوم قادم من مصدر وحيد أمراً مستحيلاً.

كلا الهجومين DoS و DDoS يحاكيان مجموعة محتشدة من الناس في مدخل باب لمتجر ما، ما يصعب وصول المشترين النظاميين (الشرعيين) من دخول المتجر و بالتالي تعطيل حركة التجارة.

مرتكبي جرائم هجمات الحرمان من الخدمة، غالباً ما يستهدفوا مواقعاً أو خدمات بعينها، تتم استضافتها على مخدمات شبكية عالمية ذات سمعة مرموقة مثل البنوك أو بوبات منظومات الدفع الاكتروني [2][3][4]. الثأر، الابتزاز و الحركات الناشطة المدافعة عن رأي معين في مجال ما يمكنها أن تشكل دافعاً لمثل هذه الهجمات[5].

نظرة تاريخية

This section requires expansion. (July 2017) |

بانيكس، ثالث أقدم مزود انترنت في العالم، كان هدفاً لما اعتُقِدَ انه أول هجوم حرمان من الخدمة في العالم الرقمي. في 6 سبتمبر 1996، بانيكس كانت عرضةً لـهجوم الإغراق التزامني (نوع من أنواع هجمات الحرمان من الخدمة) ما تسبب بتعطل خدماتها لأيام عديدة، حينها اكتشفت مزودة الكيانات الصلبة سيسكو دفاعاً مناسباً ضد ذلك الهجوم[6].

عرضٌ مبكر آخر لهجوم الحرمان من الخدمة قام به خان. سي سميث في عام 1997 خلال حدث مؤتمر ديف كون، ما عطل الوصول إلى الانترنت في شارع لاس فيغاس ستريب لأكثر من ساعة. إطلاق نسخة من عينة من الشيفرة المصدرية التي تسببت بالهجوم الاستعراضي، أدى إلى الهجوم الرقمي على سبرينت، إيرثلينك، إي-تريد و شركات أخرى كبيرة في السنة التالية[7].

في 5 مارس 2018، عميل -لم تتم تسميته- لشركة تأمين الخدمات الأمريكية آربور نيتوركس وقع ضحية لأكبر هجوم موزع للحرمان من الخدمة حتى آنذاك، وصل إلى ذروة قُدرت ب 1.7 تيرابت بالثانية[8]. المستوى القياسي الأسبق كان قد حُدد أيام قليلة أبكر من ذلك، حين واجه موقع غيت هاب هجوماً بذروة بلغت 1.35 تيرابت بالثانية[9]. في فبراير 2020، تعرضت شركة خدمات أمازون الشبكية لهجوم بذروة مقدارها 2.3 تيرابت في الثانية[10][11].

تيليغرام هونغ كونغ

خلال احتجاجات هونغ كونغ في يونيو 2019، تعرض تطبيق المراسلة تيليغرام لهجوم DDoS، كانت غايته منع المحتجين من استخداته لتنسيق تحركاتهم. مؤسسوا التطبيق قالوا أن هذا الهجوم يبدو و كأنه "من صنع دولة" عبر عناوين بروتوكول انترنت IP Addressمنشؤها الصين[12].

تعطل ويكيبيديا

في 6 و 7 سبتمتبر 2019، تعطل موقع ويكيبيديا بفعل هجوم DDoS في ألمانيا و بعض الأجزاء من أوروبا. مستخدمي شبكات التواصل الاجتماعي و بينما كانوا ينتظرون عودة الموقع إلى العمل، قاموا باختلاق وسم رقمي هاشتاغ #ويكيبيديا_معطلة، على منصة تويتر في محاولة لجذب انتباه عامة الناس[5][13].

الأنواع

هجمات الحرمان من الخدمة DoS توصّف بأنها محاولة صريحة من قبل المهاجمين لمنع الاستخدام النظامي لخدمة ما. هناك نوعين في العموم لهجمات DoS: تلك التي توقف عمل الخدمة و تلك التي تغرق الخدمة بانهاكها بطلبات لا لزوم لها. و الهجمات الأكثر خطورة هي الهجمات الموزعة للحرمان من الخدمة[14].

الهجمات الموزعة للحرمان من الخدمة DDoS

يحدث الهجوم الموزع للحرمان من الخدمة حين تُغرِق أنظمة متعددة سعة اتصال اتصالات أو موارد نظام مستهدف ما بالطلبات، عادةً ما يكون النظام المستهدف عبارة عن مخدم انترنت وحيد أو أكثر[14]. يستخدم هجوم DDoS أكثر من عنوان بروتوكول انترنت فريد أو أكثر من حاسب، في الغالب يتم استغلال أجهزة مضيفة مصابة ببرمجيات خبيثة تتيح لمصمميها تنفيذ هجوم DDoS عند الطلب[15][16]. يتضمن عادة هجوم DDoS حوالي 3 إلى 5 عقد موزعة على شبكات متعددة. عدد أقل من العقد يمكن أن تكون مخولة كمصدر لهجوم حرمان من الخدمة DoS و لكن لا تصنف بأنها مخولة لتنفيذ هجوم DDoS [17][18].

يمكن لأكثر من جهاز حاسب أن يولدوا مجتمعين حركة بيانات ذات طابع هجومي بقدر أكبر من جهاز وحيد، و هناك ميزة أخرى لاستخدام أكثر من جهاز حاسب واحد لتنفيذ هذا الهجوم و هي أن محاولة إيقاف هجمات هذه الحواسيب مجتمعة أمر أصعب بكثير من محاولة إيقاف هجمات آتية من حاسب واحد، إضافة إلى أنه قد يكون سلوك كل آلة على حدى متخفياً أكثر من هجوم آلة واحدة (حاسب وحيد) ما يجعل من تقفيها من إيقاف هجومها أو محاولة صده أصعب بكثير.

و بمان أن جركة الطلبات التي تُغرق مخدم الضحية تنبع من مصادر مختلفة، فيمكن اعتبار الأمر مستحيلاً بأن يتم صد الهجمات ببساطة من خلال مُرشحات الدخول، إضافة إلى ذلك فالهجوم الموزع يجعل من الصعب التفريق ما بين الطلبات السليمة المشروعة التي يقوم بها مستخدمين لا علاقة لهم بالهجوم و ما بين حركة الطلبات غير الاعتيادية التي تنهمر على مخدمات الضحية و التي تتوزع في منشئها على أكثر من مصدر.

و كبديل أو كتقنيع لهجوم DDoS فيمكن أن تتضمن الهجمات تقنيات مثل تزييف عنوان بروتوكول الانترنت للمضيف المصاب بالبرمجيات الخبيثة (ما يُعرف بانتحال عنوان بروتوكول الانترنت) ما يُصعّب الوضع بشكل أكبر من ناحية التعرف على الهجوم و صده.

هذه الميزات تعطي المهاجم الأفضلية على من يحاول صد الهجوم، و تشكل تحديات كبيرة أمام آليات الدفاع الممكن اتخاذها حيال مثل ذلك الهجوم. فعلى سبيل المثال، فإن القيام بشراء المزيد من سعة الاتصال و حسب -في محاولة لجعل سعة الاتصال الحالية للضحية أكبر من سعة الاتصال الذي يُغدق به المهاجم مخدم الضحية بحركة الطلبات الهجومية- يمكن أن لا يفيد بصد الهجوم في شيء. لأن المهاجم يمكنه ببساطة أن يزيد عدد الطلبات الهجومية و بالتالي يزيد من غزارة حركة البيانات التي لا لزوم لها و يُغرق مخدم أو مخدمات الضحية بها.

إن مستوى هجمات DDoS قد ارتقى في السنوات الماضية القليلة بشكل كبير، فبحلول عام 2016 تجاوز 1 تيرابت في الثانية[19][20]. بعض الأمثلة الشائعة لهجمات DDoS هي هجوم إغراق بروتوكول حزم بيانات المستخدم UDP Flooding، هجوم الإغراق التزامني و هجوم تضخيم نظام أسماء النطاقات[21][22].

هجوم الكِلَات

هجوم الكِلَات أو هجوم Yo-Yo، هو نوع محدد من هجمات DDoS/DoS موجه للتطبيقات المستضافة سحابياً و التي تستخدم التحجيم التلقائي [23][24][25]. يقوم المهاجم بتوليد دفق غزير من حركة طلبات البيانات يُغرق به المخدم السحابي حتى يُجبر المضيف على زيادة حجم الموارد المخصصة لذلك الموقع بشكل تلقائي ثم يقوم بتعليق الهجوم، تاركاً الضحية عالقاً بموارد تم استغلالها بالكامل. و حين يقوم الضحية بالعودة إلى الحجم السابق الطبيعي للموارد، يُستأنف الهجوم ليعاود المخدم محاولة التلائم مع حجم الطلبات القادمة المتزايدة و بعملية التحجيم التلقائي يرفع من كمية الموارد المحجوزة لهذا الموقع (من هنا جاءت التسمية تيمناً بلعبة Yo-Yo ما بين انكماش و انفلات القرص المدور كفعل و رد فعل). هذا الأمر يمكنه أن يُسبب انخفاضاً في جودة الخدمة خلال فترات التحجيم التراجعي أو التقدمي -تغيير الموارد المخصصة إلى أقل أو أعلى آلياً- كما يتسبب باستنزاف مالي بسبب احتجاز موارد أعلى بكثير من الموارد في الحالة الطبيعية -و هي موارد مدفوعة الثمن وفق قيمتها- خلال الفترة التي يحجتز فيها المهاجم تلك الموارد بطلبات لا طائل منها و لا غرض لها إلا الضرر، بينما المهاجم لا يتكلف إلا القليل مقارنةً بخسارة الضحية في حال هجوم DDoS عادي. حيث لا يتطلب الأمر إلا توليد حركة بيانات هجومية لجزء من الوقت خلال الهجوم.

هجمات طبقة التطبيقات

إن هجوم DDoS لطبقة التطبيقات ي(يُعرف عادة بهجوم DDoS الطبقة 7) هو نوع من أنواع هجمات الحرمان من الخدمة الموزعة يستهدف فيه المهاجمين عمليات طبقة التطبيقات[18][26]. يقوم الهجوم بتنشيط زائد لتوابع محددة أو ميزات محددة في الموقع بنية تعطيل وظائف تلك التوابع أو الميزات. هجوم طبقة التطبيقات هذا مختلف عن هجوم شبكي شامل، و غالباً ما يستخدم ضد المؤسسات المالية لتشتيت انتباه مختصي تكنولوجيا المعلومات و طواقم الحماية و الأمان عن الخروقات الأمنية[27]. في 2013، كانت حصة هجمات DDoS لطبقة التطبيقات تقارب 20% من كل هجمات DDoS [28]. وفق لبحث تم من قبل شركة أكامي تكنولوجيز ، كان هناك "زيادة بنسبة 51 بالمائة في هجمات طبقة التطبيقات" من الربع الأخير من عام 2013 إلى الربع الرابع من عام 2014 و "زيادة بنسبة 16 بالمائة" من الربع الثالث من عام 2014 إلى الربع الرابع من عام 2014. في نوفمبر 2017 ؛ أشار Junade Ali ، عالم الكمبيوتر في كلاود فلير [29]، إلى أنه في حين أن الهجمات على مستوى الشبكة لا تزال ذات قدرة عالية ، فإنها تحدث بشكل أقل تكراراً. و أشار أيضاً إلى أنه على الرغم من أن الهجمات على مستوى الشبكة أصبحت أقل تكراراً ، فإن البيانات من Cloudflare توضح أن هجمات طبقة التطبيقات لا تزال لا تظهر أي علامات على تراجع نشاطها[30].

طبقة التطبيق

نموذج أو إس آي (ISO/IEC 7498-1) هو نموذج مفاهيمي يوصف ويوحد معايير الوظائف الداخلية لنظام الاتصالات عن طريق تقسيمه إلى طبقات تجريدية. النموذج هو نتاج مشروع Open Systems Interconnection في المنظمة الدولية للمعايير (ISO). يقوم النموذج بتجميع وظائف الاتصال المتشابهة في واحدة من سبع طبقات منطقية. طبقة تخدم الطبقة التي فوقها وتخدمها الطبقة الموجودة تحتها. على سبيل المثال ، تؤمن الطبقة التي توفر اتصالات خالية من الأخطاء عبر الشبكة مسار الاتصالات الذي تحتاجه التطبيقات التي تعلوها ، بينما تستدعي الطبقة السفلية التالية لإرسال واستقبال الحزم التي تعبر ذلك المسار.

في نموذج أو إس آي، يكون تعريف طبقة التطبيق الخاصة به أضيق في النطاق مما يتم تنفيذه غالبًا. يعرّف نموذج OSI طبقة التطبيق على أنها واجهة المستخدم. طبقة تطبيق OSI مسؤولة عن عرض البيانات والصور للمستخدم بتنسيق يمكن التعرف عليه من قبل الإنسان وعن التفاعل مع طبقة العرض تحتها. في التنفيذ ، يتم دمج طبقات التطبيق والعرض بشكل متكرر.

نُهَج الهجوم

يتم تنفيذ هجوم DDoS بطبقة التطبيقات بشكل أساسي لأغراض محددة ، بما في ذلك تعطيل المعامَلات والوصول إلى قواعد البيانات. هذا الأمر يتطلب موارد أقل من هجمات طبقة الشبكة ولكنه غالبًا ما يرافقها[31]. قد يتم إخفاء الهجوم ليبدو وكأنه حركة مرور مشروعة ، إلا أنه يستهدف حزم أو وظائف تطبيق معينة. يمكن للهجوم على طبقة التطبيق تعطيل الخدمات مثل استرداد المعلومات أو وظائف البحث على موقع ويب[28].

هجوم DoS المتقدم المتواصل

يرتبط DoS المتقدم المتواصل (APDoS) بتهديد مستمر متقدم ويتطلب تخفيفًا متخصصًا لـ DDoS[32]. يمكن أن تستمر هذه الهجمات لأسابيع. أطول فترة متواصلة لوحظت حتى الآن استمرت 38 يوماً. اشتمل هذا الهجوم على ما يقرب من 50 بيتابت (أكثر من 50000 تيرابت) من حركة المرور الضارة[33].

قد يقوم المهاجمون في هذا السيناريو بالتبديل من الناحية التكتيكية بين عدة أهداف لاختلاق تضليل لتفادي الإجراءات الدفاعية المضادة لـ DDoS ولكن مع التركيز في النهاية على الدفع الرئيسي للهجوم على ضحية واحدة. في هذا السيناريو ، يستطيع المهاجمون الذين يتمتعون بوصول مستمر إلى العديد من موارد الشبكة القوية جدًا الحفاظ على حملة مطولة تولد مستويات هائلة من حركة مرور DDoS غير المضخمة.

يتم توصيف هجمات DoS المتقدمة المتواصلة بالنقاط التالية:

- استطلاع متقدم (OSINT قبل الهجوم والمسح الخفي الشامل المصمم لتجنب الاكتشاف على مدى فترات طويلة)

- التنفيذ التكتيكي (الهجوم مع الضحايا الأساسيين والثانويين ولكن التركيز على الأساسي)

- الدافع الواضح (لعبة نهائية محسوبة / غاية هدف)

- سعة حوسبة كبيرة (الوصول إلى طاقة الكمبيوتر الكبيرة وسعة اتصال للشبكة)

- هجمات طبقة OSI متعددة الخيوط المتزامنة (أدوات متطورة تعمل في الطبقات من 3 إلى 7)

- المثابرة على مدى فترات طويلة (دمج كل ما سبق في هجوم منسق ومُدار بشكل جيد عبر مجموعة من الأهداف)[34].

الحرمان من الخدمة كخدمة

يقدم بعض البائعين ما يسمى بخدمات "Booter" أو "المجهدة" ، والتي لها واجهات أمامية بسيطة على شبكة الإنترنت ، ويقبلون الدفع عبر الويب. يتم تسويقها والترويج لها كأدوات لاختبار الإجهاد ، ويمكن استخدامها لتنفيذ هجمات رفض الخدمة غير المصرح بها ، والسماح للمهاجمين غير المتمرسين تقنياً بالوصول إلى أدوات هجوم متطورة[35]. عادةً ما يتم تشغيلها بواسطة الروبوتات البرمجية ، يمكن أن تتراوح حركة المرور التي ينتجها عامل ضغط المستهلك في المجال من 5-50 جيجابت / ثانية ، والتي يمكنها ، في معظم الحالات ، منع وصول المستخدم المنزلي إلى الإنترنت[36].

الأعراض

حدد فريق الاستعداد لطوارئ الكمبيوتر بالولايات المتحدة (US-CERT) أعراض هجوم رفض الخدمة لتشمل[37]:

- بطء أداء الشبكة بشكل غير عادي (فتح الملفات أو الوصول إلى مواقع الويب) ،

- عدم توفر موقع ويب معين ، أو عدم القدرة على الوصول إلى أي موقع ويب.

تقنيات الهجوم

يتم استخدام مجموعة واسعة من الأدوات والتقنيات لشن هجمات DoS.

يعتمد أبسط هجوم DoS بشكل أساسي على القوة القسرية (و هي تقنية في الاختراق تعمل على تجريب فاضء الاحتمالات الممكنة كلها لحقل ما مثل كلمة المرور)، وإغراق الهدف بدفق ساحق من الحزم ، أو زيادة تشبع سعة الاتصال أو استنفاد موارد نظام الهدف. تعتمد الفيضانات المُشبعة لسعة الاتصال على قدرة المهاجم على توليد التدفق الهائل للحزم. تتمثل إحدى الطرق الشائعة لتحقيق ذلك اليوم في هجوم الحرمان الموزع من الخدمة، باستخدام الروبوتات البرمجية.

أدوات الهجوم

في حالات مثل MyDoom و Slowloris ، يتم تضمين الأدوات في البرمجيات الضارة وتشن هجماتها دون معرفة مالك النظام بذلك . Stacheldraht هو مثال كلاسيكي لأداة DDoS. يستخدم بنية ذات طبقات حيث يستخدم المهاجم برنامج عميل للاتصال بالمعالجات التي تعتبر أنظمة مخترقة تصدر أوامر لعملاء الزومبي والتي بدورها تسهل هجوم DDoS. يتم اختراق الوكلاء عبر المقابض من قبل المهاجم باستخدام إجراءات آلية لاستغلال الثغرات الأمنية في البرامج التي تقبل الاتصالات البعيدة التي تعمل على المضيفين البعيدين المستهدفين. يمكن لكل مقبض التحكم في ما يصل إلى ألف وكيل[38].

في حالات أخرى ، قد يصبح الجهاز جزءًا من هجوم DDoS بموافقة المالك، على سبيل المثال ، في Operation Payback التي نظمتها مجموعة المجهولون. عادة ما يتم استخدام مدفع أيون منخفض المدار بهذه الطريقة. إلى جانب مدفع أيون عالي المدار، تتوفر مجموعة متنوعة من أدوات DDoS اليوم ، بما في ذلك الإصدارات المدفوعة والمجانية ، مع توفر ميزات مختلفة. هناك سوق غير معلن (سوق سوداء) لهؤلاء في المنتديات ذات الصلة بالمخترقين وقنوات IRC.

هجمات طبقة التطبيق

تستخدم هجمات طبقة التطبيقات الثغرات المسببة لـ DoS ويمكن أن تتسبب في قيام برنامج يعمل على الخادم بملء مساحة القرص أو استهلاك كل الذاكرة المتاحة أو وقت وحدة المعالجة المركزية. قد تستخدم الهجمات أنواع حزم معينة أو طلبات اتصال لإشباع الموارد المحدودة ، على سبيل المثال ، باحتلال أقصى عدد من الاتصالات المفتوحة أو ملء مساحة قرص الضحية بالسجلات. قد يبطئ المهاجم الذي لديه صلاحية وصول على مستوى Shell في حاسب الضحية حتى يصبح غير قابل للاستخدام أو يعطله باستخدام قنبلة الشوكة. نوع آخر من هجمات DoS على مستوى التطبيق هو XDoS (أو XML DoS) والذي يمكن التحكم فيه بواسطة جدران حماية تطبيقات الويب الحديثة (WAFs).

قد يكون الهدف الآخر لهجمات DDoS هو اختلاق تكاليف إضافية لمشغل التطبيق ، عندما يستخدم الأخير موارد تعتمد على الحوسبة السحابية. في هذه الحالة ، ترتبط الموارد المستخدمة في التطبيق عادةً بمستوى جودة الخدمة (QoS) المطلوب (على سبيل المثال ، يجب أن تكون الاستجابات أقل من 200 مللي ثانية) وعادةً ما تكون هذه القاعدة مرتبطة بالبرامج الآلية (مثل Amazon CloudWatch[39]) لزيادة الموارد الافتراضية من الموفر من أجل تلبية مستويات جودة الخدمة المحددة للطلبات المتزايدة. قد يكون الحافز الرئيسي وراء مثل هذه الهجمات هو دفع مالك التطبيق إلى رفع مستويات المرونة للتعامل مع حركة مرور التطبيقات المتزايدة ، بغرض التسبب في خسائر مالية أو إجبارهم على أن يصبحوا أقل قدرة على المنافسة.

هجوم الموزة هو نوع آخر خاص من DoS. يتضمن إعادة توجيه الرسائل الصادرة من العميل مرة أخرى إلى العميل نفسه ، ومنع الوصول الخارجي ، بالإضافة إلى إغراق العميل بالحزم المرسلة. هجوم LAND هو من هذا النوع.

هجمات تدهور الخدمة

الزومبيات النابضة هي أجهزة حاسب مخترقة يتم توجيهها لإطلاق فيضانات متقطعة وقصيرة الأمد إلى مواقع الضحايا الالكترونية بقصد إبطائها فقط بدلاً من تحطيمها. يمكن أن يكون اكتشاف هذا النوع من الهجوم -الذي يُشار إليه باسم تدهور الخدمة- أكثر صعوبة في اكتشافه ويمكن أن يعطل الاتصال بالمواقع الإلكترونية ويعيقه لفترات طويلة من الوقت ، مما قد يتسبب في مزيد من الاضطراب الإجمالي أكثر من هجوم الحرمان من الخدمة DoS [40][41]. يزداد التعرض لهجمات تدهور الخدمة تعقيدًا بسبب صعوبة التفريق بين ما إذا كان الخادم يتعرض للهجوم حقًا أو أنه يواجه عبء حركة بيانات مشروعة أعلى من المعتاد[42].

هجوم الحرمان من الخدمة الموزع

يمكن أن تحمل البرامج الضارة آليات هجوم DDoS ؛ كان MyDoom أحد أشهر الأمثلة على ذلك. حيث تم تشغيل آلية DoS في تاريخ ووقت محددين. اشتمل هذا النوع من هجوم الحرمان من الخدمة الموزع DDoS تضمين عنوان IP المستهدف قبل إصدار البرنامج الضار ولم يكن هناك حاجة لمزيد من التفاعل لبدء الهجوم.

قد يتم تعريض نظام ما للخطر أيضًا باستخدام حصان طروادة يحتوي على عميل زومبي. يمكن للمهاجمين أيضًا اقتحام الأنظمة باستخدام الأدوات الآلية التي تستغل عيوب الحيل في البرامج التي تستمع إلى الاتصالات من المضيفين البعيدين. يتعلق هذا السيناريو بشكل أساسي بالأنظمة التي تعمل كخوادم على الويب. Stacheldraht هو مثال كلاسيكي لأداة DDoS. إنه يستخدم بنية ذات طبقات حيث يستخدم المهاجم برنامج عميل للاتصال بالمقابض ، وهي أنظمة مخترقة تصدر أوامر لعملاء الزومبي ، والتي بدورها تسهل هجوم DDoS. يتم اختراق العملاء عبر مقابض من قبل المهاجم. يمكن لكل مقبض التحكم في ما يصل إلى ألف وكيل[38]. في بعض الحالات ، قد يصبح الجهاز جزءًا من هجوم DDoS بموافقة المالك ، على سبيل المثال في Operation Payback التي نظمتها مجموعة المجهولون. يمكن أن تستخدم هذه الهجمات أنواعًا مختلفة من حزم الإنترنت مثل: TCP و UDP و ICMP وما إلى ذلك.

تُعرف مجموعات الأنظمة المخترقة باسم شبكات الروبوت. لا تزال أدوات DDoS مثل Stacheldraht تستخدم أساليب هجوم DoS الكلاسيكية التي تركز على انتحال IP والتضخيم مثل هجمات smurf وهجمات fraggle (أنواع من هجمات استهلاك سعة الاتصال). يمكن أيضًا استخدام هجوم الإغراق التزامني (هجوم تجويع الموارد). يمكن للأدوات الأحدث استخدام خوادم DNS لأغراض DoS. على عكس آلية DDoS في MyDoom ، يمكن تشغيل شبكات الروبوت ضد أي عنوان IP. يستخدمها المبرمجون المبتدئون لحرمان توفر مواقع الويب المعروفة للمستخدمين الشرعيين[43]. يستخدم المهاجمون الأكثر تطورًا أدوات DDoS لأغراض الابتزاز - بما في ذلك ضد منافسيهم في العمل[44].

قد تظهر هجمات بسيطة مثل هجوم الإغراق التزامني مرتبطة مع مجموعة واسعة من عناوين IP المصدر ، مما يعطي مظهر هجوم DoS الموزع جيدًا. لا تتطلب هجمات الإغراق هذه إكمال مصادقة TCP ثلاثية الاتجاهات ومحاولة استنفاد رتل الوجهة التزامني أو سعة اتصال الخادم. نظرًا لأن عناوين IP المصدر يمكن انتحالها ببساطة ، فقد يأتي الهجوم من مجموعة محدودة من المصادر ، أو قد ينشأ من مضيف واحد. قد تكون تحسينات المكدس مثل ملفات تعريف الارتباط التزامنية فعالة في التخفيف من هجمات إغراق الرتل التزامني ولكنها لا تعالج استنفاد سعة الاتصال.

إذا شن المهاجم هجومًا من مضيف واحد ، فسيتم تصنيفه على أنه هجوم DoS. في الواقع ، سيتم تصنيف أي هجوم يستهدف التوفر على أنه هجوم حرمان من الخدمة. من ناحية أخرى ، إذا استخدم المهاجم العديد من الأنظمة لشن هجمات في وقت واحد ضد مضيف بعيد ، فسيتم تصنيف ذلك على أنه هجوم DDoS.

تم الإبلاغ عن وجود هجمات جديدة من أجهزة إنترنت الأشياء (IoT) التي شاركت في هجمات الحرمان من الخدمة[45]. أحد الهجمات الملحوظة بلغت ذروتها حوالي 20000 طلب في الثانية والتي جاءت من حوالي 900 كاميرا CCTV [46].

لدى مركز الاتصالات الحكومية البريطانية في المملكة المتحدة أدوات مصممة لـ DDoS ، تسمى PREDATORS FACE و ROLLING THUNDER[47].

ابتزاز DDoS

في عام 2015 ، برزت الشبكات الروبوتية لـ DDoS مثل DD4BC ، مستهدفة المؤسسات المالية[48]. يبدأ المبتزون الإلكترونيون عادةً بهجوم منخفض المستوى يحذرون من أن هجوما أكبر سيقع فيما لو لم يتم دفع فدية بعملة البيتكوين[49]. يوصي خبراء الأمن المواقع المستهدفة بعدم دفع الفدية. يميل المهاجمون إلى الدخول في مخطط ابتزاز ممتد بمجرد إدراكهم أن الهدف جاهز للدفع[50].

هجوم DoS الذي يستخدم النشر البطيء في برتوكول HTTP

تم اكتشافه لأول مرة في عام 2009 ، حيث يرسل هجوم النشر البطيء في بروتوكول HTTP ترويسة نشر HTTP كاملة وشرعية، والتي تتضمن حقل "طول المحتوى" لتحديد حجم نص الرسالة الذي يجب اتباعه. ومع ذلك ، يواصل المهاجم بعد ذلك إرسال نص الرسالة الفعلي بمعدل بطيء للغاية (على سبيل المثال 1 بايت / 110 ثانية). نظرًا لأن الرسالة بأكملها صحيحة وكاملة ، سيحاول الخادم الهدف الانصياع لحقل "طول المحتوى" في الرأس ، والانتظار حتى يتم إرسال نص الرسالة بالكامل ، الأمر الذي قد يستغرق وقتًا طويلاً جدًا. ينشئ المهاجم المئات أو حتى الآلاف من هذه الاتصالات حتى يتم استخدام جميع الموارد للاتصالات الواردة على الخادم (الضحية) ، مما يجعل أي اتصالات أخرى (بما في ذلك شرعية) مستحيلة حتى يتم إرسال جميع البيانات. من الجدير بالذكر أنه على عكس العديد من هجمات DoS أو DDoS الأخرى ، التي تحاول إخضاع الخادم عن طريق زيادة التحميل على شبكته أو وحدة المعالجة المركزية الخاصة به ، فإن هجوم النشر البطيء في بروتوكول HTTP يستهدف الموارد المنطقية للضحية ، مما يعني أن الضحية ستظل تمتلك سعة اتصال و قوة معالجة تكفي الشبكة للعمل[51]. بالإضافة إلى حقيقة أن نظام Apache سيقبل افتراضيًا الطلبات التي يصل حجمها إلى 2 جيجابايت ، يمكن أن يكون هذا الهجوم قويًا بشكل خاص. يصعب التمييز بين هجمات النشر البطيء في بروتوكول HTTP وبين الاتصالات المشروعة وبالتالي فهي قادرة على تجاوز بعض أنظمة الحماية. أطلق OWASP ، وهو مشروع أمان لتطبيق ويب مفتوح المصدر ، أداة لاختبار أمان الخوادم ضد هذا النوع من الهجمات[52].

هجوم تحدي Collapsar (CC)

هجوم تحدي Collapsar (CC) هو هجوم يتم إرسال طلبات HTTP القياسية إلى خادم ويب مستهدف بشكل متكرر ، حيث تتطلب معرفات الموارد الموحدة (URIs) خوارزميات معقدة تستغرق وقتًا طويلاً أو عمليات قاعدة بيانات ، من أجل استنفاد موارد خادم الويب المستهدف[53][54][55].

في عام 2004 ، اخترع قرصان صيني يُدعى KiKi أداة قرصنة لإرسال هذه الأنواع من الطلبات لمهاجمة جدار حماية NSFOCUS المسمى "Collapsar" ، وبالتالي عُرفت أداة القرصنة باسم "Challenge Collapsar" أو CC للاختصار. وبالتالي ، أطلق على هذا النوع من الهجوم اسم "CC attack"[56].

فيضان بروتوكول رسائل التحكم في الإنترنت (ICMP)

يعتمد هجوم smurf على أجهزة الشبكة التي تم تكوينها بشكل خاطئ والتي تسمح بإرسال الحزم إلى جميع مضيفي الكمبيوتر على شبكة معينة عبر عنوان البث الخاص بالشبكة ، بدلاً من جهاز معين. سيرسل المهاجم عددًا كبيرًا من حزم IP مع عنوان المصدر مزيفًا ليبدو أنه عنوان الضحية. ستستجيب معظم الأجهزة الموجودة على الشبكة بشكل افتراضي لهذا عن طريق إرسال رد على عنوان IP المصدر. إذا كان عدد الأجهزة على الشبكة التي تتلقى هذه الحزم وتستجيب لها كبيرًا جدًا ، فسيتم إغراق حاسب الضحية بحركة بيانات. هذا يثقل كاهل حاسب الضحية ويمكن أن يجعله غير قابل للاستخدام أثناء مثل هذا الهجوم[57].

يعتمد فيضان الرنين على إرسال عدد هائل من حزم ping للضحية ، وعادة ما يستخدم الأمر "ping" من مضيفين مثل يونكس (علامة -t في أنظمة Windows أقل قدرة بكثير على التغلب على الهدف ، وكذلك علامة -l (الحجم) ) لا تسمح لحجم الحزمة المرسلة أن يكون أكبر من 65500 في Windows). إطلاقه سهل جداً ، والشرط الأساسي هو الوصول إلى سعة اتصال أكبر من الخاص بالضحية.

يعتمد هجوم رنة الموت Ping of death على إرسال حزمة ping مشوهة للضحية ، مما سيؤدي إلى تعطل النظام على نظام غير آمن.

هجوم BlackNurse هو مثال على هجوم يستفيد من حزم ICMP المطلوبة لمنفذ الوجهة الذي لا يمكن الوصول إليه.

الهجوم النووي

الهجوم النووي Nuke عبارة عن هجوم قديم لرفض الخدمة ضد شبكات الحاسب يتكون من حزم ICMP مجزأة أو غير صالحة يتم إرسالها إلى الهدف ، ويتم تحقيقه باستخدام أداة ping معدلة لإرسال هذه البيانات الفاسدة بشكل متكرر ، وبالتالي إبطاء الكمبيوتر المتأثر حتى حدوث توقف الاستجابة التام[58].

مثال محدد عن الهجوم النووي و الذي قد اكتسب بعض الأهمية هو WinNuke ، الذي استغل الثغرة الأمنية في معالج NetBIOS في Windows 95. تم إرسال سلسلة من البيانات خارج النطاق إلى منفذ TCP رقم 139 بجهاز الضحية ، مما تسبب في إقفاله وعرض شاشة الموت الزرقاء[58].

هجمات النظير إلى النظير

وجد المهاجمون طريقة لاستغلال عدد من الأخطاء في خوادم نظير إلى نظير لبدء هجمات DDoS. الأكثر عدوانية من بين هجمات DDoS النظير للنظير تستغل DC ++. في هجوم نظير إلى نظير ، لا يوجد روبوت شبكة ولا يتعين على المهاجم التواصل مع العملاء الذين يخربهم. بدلاً من ذلك ، يتصرف المهاجم كـ "سيد دمية" ، ويوجه عملاء محاور مشاركة الملفات الكبيرة من نظير إلى نظير لقطع الاتصال بشبكة نظير إلى نظير الخاصة بهم والاتصال بموقع الضحية بدلاً من ذلك[59][60][61].

هجمات الحرمان من الخدمة الدائمة

الحرمان الدائم من الخدمة (PDoS) ، و قلما يشتهر باسم phlashing[62] ، هو هجوم يضر بالنظام بشدة لدرجة أنه يتطلب استبدال أو إعادة تثبيت الكيان الصلب[63]. على عكس هجوم الحرمان من الخدمة الموزع ، فإن هجوم PDoS يستغل الثغرات الأمنية التي تسمح بالإدارة عن بعد على واجهات الإدارة لأجهزة الضحية ، مثل أجهزة التوجيه أو الطابعات أو الكيانات الصلبة الشبكية الأخرى. يستخدم المهاجم هذه الثغرات الأمنية لاستبدال البرامج الثابتة للجهاز بصورة برنامج ثابت معدلة أو تالفة أو معيبة - وهي عملية تُعرف عند إجرائها بشكل شرعي بالوميض. وبالتالي فإن هذا "يعطب الجهاز نهائياً و يجعله كقطعة قرميد"، مما يجعله غير صالح للاستخدام لغرضه الأصلي حتى يمكن إصلاحه أو استبداله.

PDoS هو عبارة عن هجوم يستهدف الكيانات الصلبة تمامًا ويمكن أن يكون أسرع بكثير ويتطلب موارد أقل من استخدام الروبوتات الشبكية أو صلاحيات جذر الخادم في هجوم DDoS. بسبب هذه الميزات ، والقدرة الكامنية العالية والاحتمالية العالية للاستغلال الأمني على الأجهزة المضمنة الممكّنة بالشبكة (NEEDs) ، لفتت هذه التقنية انتباه العديد من مجتمعات القرصنة. استخدم BrickerBot ، وهو جزء من البرامج الضارة التي استهدفت أجهزة إنترنت الأشياء ، هجمات PDoS لتعطيل أهدافه[64].

PhlashDance هي أداة تم إنشاؤها بواسطة Rich Smith (موظف في Hewlett-Packard's Systems Security Lab) استُخدمت لاكتشاف وإثبات ثغرات PDoS في مؤتمر EUSecWest Applied Security لعام 2008 في لندن[65].

الهجوم المنعكس / الاحتيالي

قد يتضمن هجوم الحرمان من الخدمة الموزع إرسال طلبات مزورة من نوع ما إلى عدد كبير جدًا من أجهزة الحاسب التي سترد على الطلبات. باستخدام انتحال عنوان بروتوكول الإنترنت ، يتم تعيين عنوان المصدر بنفس عنوان الضحية المستهدفة ، مما يعني أن جميع الردود ستذهب (وتغرق) الهدف. (يُطلق على شكل الهجوم المنعكس هذا أحيانًا اسم "DRDOS")[66].

يمكن اعتبار هجمات طلب صدى ICMP (هجوم Smurf) أحد أشكال الهجوم المنعكس ، حيث يرسل المضيفون المتدفقون طلبات الصدى إلى عناوين البث الخاصة بالشبكات التي تم تكوينها بشكل خاطئ ، وبالتالي تغري المضيفين بإرسال حزم رد الصدى إلى الضحية. نفذت بعض برامج DDoS المبكرة شكلاً موزعًا لهذا الهجوم.

التضخيم

تُستخدم هجمات التضخيم لتكبير سعة الاتصال الذي يتم إرساله إلى الضحية. يتم ذلك عادةً من خلال خوادم DNS التي يمكن الوصول إليها بشكل عام والتي تُستخدم لإحداث ازدحام على النظام الهدف باستخدام حركة بيانات استجابة DNS. يمكن استغلال العديد من الخدمات لتكون بمثابة عاكسات ، يصعب حظر بعضها أكثر من غيرها[67]. لاحظ US-CERT أن الخدمات المختلفة قد تؤدي إلى عوامل تضخيم مختلفة ، على النحو المبين أدناه[68]:

| Protocol | Bandwidth Amplification Factor |

|---|---|

| Memcached | 50000 (fixed in version 1.5.6)[69] |

| NTP | 556.9 (fixed in version 4.2.7p26)[70] |

| CharGen | 358.8 |

| DNS | up to 179[71] |

| QOTD | 140.3 |

| Quake Network Protocol | 63.9 (fixed in version 71) |

| BitTorrent | 4.0 - 54.3[72] (fixed in libuTP since 2015) |

| CoAP | 10 - 50 |

| ARMS | 33.5 |

| SSDP | 30.8 |

| Kad | 16.3 |

| SNMPv2 | 6.3 |

| Steam Protocol | 5.5 |

| NetBIOS | 3.8 |

تتضمن هجمات تضخيم DNS آلية جديدة تزيد من تأثير التضخيم ، وذلك باستخدام قائمة أكبر بكثير من خوادم DNS مما شُوهد سابقًا. تتضمن العملية عادةً مهاجمًا يرسل طلب بحث عن اسم DNS إلى خادم DNS عام ، ينتحل عنوان IP المصدر للضحية المستهدفة. يحاول المهاجم طلب أكبر قدر ممكن من المعلومات ، وبالتالي تضخيم استجابة DNS التي يتم إرسالها إلى الضحية المستهدفة. نظرًا لأن حجم الطلب أصغر بكثير من الاستجابة ، يمكن للمهاجم بسهولة زيادة حجم حركة المرور الموجهة إلى الهدف[73][74]. يمكن أيضًا استغلال SNMP و NTP كعاكس في هجوم تضخيم.

مثال عن هجوم DDoS المضخم من خلال بروتوكول وقت الشبكة (NTP) يتم من خلال أمر يسمى monlist ، والذي يرسل تفاصيل آخر 600 مضيف طلبوا الوقت من خادم NTP إلى مقدم الطلب. يمكن إرسال طلب صغير إلى خادم الوقت هذا باستخدام عنوان IP مصدر مخادع لبعض الضحايا ، مما يؤدي إلى استجابة 556.9 ضعف حجم الطلب الذي يتم إرساله إلى الضحية. يتم تضخيم هذا عند استخدام روبوتات النصوص البرمجية التي ترسل جميعها طلبات بنفس مصدر IP المخادع ، مما سيؤدي إلى إرسال كمية هائلة من البيانات إلى الضحية.

من الصعب للغاية الدفاع ضد هذه الأنواع من الهجمات لأن بيانات الاستجابة تأتي من خوادم شرعية. يتم إرسال طلبات الهجوم هذه أيضًا من خلال UDP ، والذي لا يتطلب الاتصال بالخادم. هذا يعني أنه لم يتم التحقق من عنوان IP المصدر عند تلقي الطلب بواسطة الخادم. من أجل زيادة الوعي بنقاط الضعف هذه، تم إطلاق حملات مخصصة لإيجاد نواقل التضخيم التي أدت إلى قيام أشخاص بإصلاح مُحللاتهم الخاصة بهم أو إغلاقها تمامًا.

روبوت النصوص البرمجية الملقب بـ Mirai

يعمل هذا الهجوم باستخدام دودة لإصابة مئات الآلاف من أجهزة إنترنت الأشياء عبر الإنترنت. تنتشر الدودة من خلال الشبكات والأنظمة التي تتحكم في أجهزة إنترنت الأشياء ذات الحماية الضعيفة مثل منظمات الحرارة والساعات التي تعمل بتقنية Wi-Fi والغسالات[75]. حين يصبح الجهاز رهن إشارة المهاجم، ففي الغالب لن يكون لدى المالك أو المستخدم أي إعلام فوري عما قد حدث. جهاز إنترنت الأشياء نفسه ليس الهدف المباشر للهجوم ، بل يتم استخدامه كجزء من هجوم أكبر[76]. تسمى هذه الأجهزة المستعبدة حديثًا بالعبيد أو الروبوتات. بمجرد حصول المتسلل على العدد المطلوب من الروبوتات، يوجهون الروبوتات لمحاولة الاتصال بمزود خدمة الإنترنت. في أكتوبر 2016 ، هاجمت روبوتات نصية من نوع Mirai شركة Dyn وهي مزودة خدمة الإنترنت لمواقع مثل Twitter و Netflix وما إلى ذلك[75]. وبمجرد حدوث ذلك ، لم يكن من الممكن الوصول إلى هذه المواقع الإلكترونية لعدة ساعات. هذا النوع من الهجوم ليس ضاراً للعتاد الصلب، لكنه بالتأكيد سيكون مكلفًا لأي شركة إنترنت كبيرة تتعرض للهجوم.

هجوم رودي (هل مُتَّ بعد؟ R-U-Dead_Yet)

يستهدف هجوم RUDY تطبيقات الويب عن طريق تجويع الجلسات المتاحة على خادم الويب. تمامًا مثل Slowloris ، يبقي RUDY الجلسات متوقفة باستخدام عمليات نقل POST التي لا تنتهي أبدًا وإرسال قيمة رأسية بطول محتوى كبيرة بشكل اعتباطي.

هلع SACK

التلاعب بأقصى حجم للمقطع والإقرار الانتقائي (SACK) يمكن استخدامه من قبل نظير بعيد لإحداث هجوم حرمان من الخدمة من خلال تعمد طفحان قيمة عدد صحيح في نواة Linux ، مما يتسبب في بدء إجراءات الوقاية و الأمان من خلال نظام التشغيل حين اكتشافه لخطأ قاتل في التنفيذ -تُعرف بحالة الهلع- في نواة Linux[77]. اكتشف جوناثان لوني هذه الـ CVE (ترمز CVE إلى نقاط الضعف و الثغرات الشائعة Common Vulnerabilities and Exposures) في 17 يونيو 2019[78].

هجوم Shrew

هجوم Shrew هو هجوم رفض الخدمة على بروتوكول التحكم في الإرسال حيث يستخدم المهاجم تقنيات man-in-the-middle. ويستخدم رشقات متزامنة قصيرة من حركة المرور لتعطيل اتصالات TCP على نفس الوصلة ، من خلال استغلال نقطة ضعف في آلية مهلة إعادة الإرسال الخاصة ببروتوكول TCP[79].

هجوم القراءة البطيئة

يرسل هجوم القراءة البطيئة طلبات طبقة التطبيق المشروعة ، ولكنه يقرأ الردود ببطء شديد ، وبالتالي يحاول استنفاد تجمع اتصالات الخادم. يتم تحقيق ذلك من خلال الإعلان عن رقم صغير جدًا لحجم نافذة استلام TCP ، وفي نفس الوقت ، يتم إفراغ TCP للعملاء ، مما يؤدي إلى انخفاض معدل تدفق البيانات.

هجوم رفض الخدمة الموزع ذو النطاق الترددي المنخفض المتطور

هجوم DDoS المتطور ذو النطاق الترددي المنخفض هو شكل من أشكال DoS يستخدم حركة مرور أقل ويزيد من فعاليتها من خلال استهداف نقطة ضعف في تصميم نظام الضحية ، أي يرسل المهاجم حركة مرور تتكون من طلبات معقدة إلى النظام[80]. بشكل أساسي ، يعتبر هجوم DDoS المعقد أقل تكلفة نظرًا لاستخدامه لحركة مرور أقل ، وهو أصغر حجمًا مما يجعل التعرف عليه أكثر صعوبة ، ولديه القدرة على إلحاق الضرر بالأنظمة التي تحميها آليات التحكم في التدفق[80][81].

الفيضانات التزامنية

يحدث فيضان SYN عندما يرسل مضيف فيضانًا من حزم TCP / SYN ، غالبًا بعنوان مرسل مزور. يتم التعامل مع كل من هذه الحزم مثل طلب الاتصال ، مما يتسبب في قيام الخادم بإنشاء اتصال نصف مفتوح ، عن طريق إرسال حزمة TCP / SYN-ACK (إقرار) ، وانتظار حزمة استجابة من عنوان المرسل (استجابة إلى حزمة ACK). ومع ذلك ، نظراً لأن عنوان المرسل مزور ، فلن يأتي الرد أبدًا. هذه الاتصالات نصف المفتوحة تشبع عدد الاتصالات المتاحة التي يمكن للخادم إجراؤها ، مما يمنعه من الاستجابة للطلبات المشروعة حتى بعد انتهاء الهجوم[82].

هجمات الدموع

يتضمن هجوم الدمعة إرسال أجزاء IP مشوهة مع حمولات متداخلة كبيرة الحجم إلى الجهاز المستهدف. يمكن أن يؤدي ذلك إلى تعطل أنظمة التشغيل المختلفة بسبب خطأ في رمز إعادة تجميع تجزئة TCP / IP[83]. تعتبر أنظمة التشغيل Windows 3.1x و Windows 95 و Windows NT ، بالإضافة ذلك فإصدارات Linux السابقة للإصدارات 2.0.32 و 2.1.63 عرضة لهذا الهجوم.

على الرغم من أنه في سبتمبر 2009 ، تمت الإشارة إلى ثغرة أمنية في نظام التشغيل Windows Vista باسم "هجوم الدمعة" ، إلا أن هذا استهدف SMB2 وهو طبقة أعلى من حزم TCP التي استخدمها هجوم الدمعة)[84][85].

أحد الحقول في عنوان IP هو حقل "إزاحة الجزء" ، الذي يشير إلى موضع البداية ، أو الإزاحة ، للبيانات الموجودة في حزمة مجزأة بالنسبة إلى البيانات الموجودة في الحزمة الأصلية. إذا كان مجموع الإزاحة وحجم الحزمة المجزأة يختلف عن الحزمة المجزأة التالية ، فإن الحزم تتداخل. عند حدوث ذلك ، يتعذر على الخادم المعرض لهجمات الدمعة إعادة تجميع الحزم - مما يؤدي إلى حالة حرمان من الخدمة.

الحرمان من الخدمة الهاتفي (TDoS)

الصوت عبر بروتوكول الإنترنت مكّن توليد عدد كبير من الاتصالات الهاتفي بقصد إساءة استخدامها أمراً سهلاً و مؤتمتاً مع السماح بتحريف أصول المكالمات من خلال انتحال هوية المتصل.

وفقًا لمكتب التحقيقات الفيدرالي الأمريكي ، ظهر رفض الخدمة الهاتفية (TDoS) كجزء من مخططات احتيالية مختلفة:

- يقوم المحتال بالاتصال بالمصرفي أو الوسيط الخاص بالضحية ، منتحلاً صفة الضحية لطلب تحويل الأموال. تفشل محاولة المصرفي للاتصال بالضحية للتحقق من التحويل لأن خطوط هاتف الضحية تغمرها آلاف المكالمات الوهمية ، مما يجعل الضحية غير قابلة للوصول[86].

- يتصل أحد المحتالين بالمستهلكين بادعاءزائف للحصول على قرض ليوم الدفع مقابل آلاف الدولارات. عندما يعترض المستهلك ، ينتقم المحتال بإغراق صاحب عمل الضحية بآلاف المكالمات الآلية. في بعض الحالات ، يتم انتحال هوية المتصل المعروضة لانتحال شخصية الشرطة أو وكالات تطبيق القانون[87].

- يقوم أحد المحتالين بالاتصال بالمستهلكين مع طلب وهمي لتحصيل الديون ويهدد بإرسال الشرطة ؛ عندما تتراجع الضحية عن أداء ذلك، يقوم المحتال بإغراق أرقام الشرطة المحلية بالمكالمات التي يتم فيها انتحال هوية المتصل لعرض رقم الضحية. سرعان ما تصل الشرطة إلى منزل الضحية في محاولة للعثور على مصدر المكالمات.

يمكن أن يوجد الحرمان من الخدمة الهاتفي حتى بدون الاتصال الهاتفي عبر الإنترنت. في فضيحة التشويش على الهاتف في انتخابات مجلس الشيوخ في نيو هامبشاير عام 2002 ، تم استخدام المسوقين عبر الهاتف لإغراق المعارضين السياسيين بمكالمات زائفة لإعاقة عمل البنوك الهاتفية في يوم الانتخابات. يمكن أن يؤدي نشر رقم على نطاق واسع إلى إغراقه بمكالمات كافية لجعله غير قابل للاستخدام ، كما حدث بالصدفة في عام 1981 مع عدد من المشتركين المتعددين + 1-رمز منطقة -867-5309 غمرهم مئات المكالمات التي تم طلبها بشكل خاطئ يوميًا استجابةً لأغنية 867-5309 / جيني.

يختلف TDoS عن المضايقات الهاتفية الأخرى (مثل المكالمات الهاتفية المزيفة والمكالمات الهاتفية التحرشية الصريحة) بعدد المكالمات الصادرة ؛ من خلال إشغال الخطوط باستمرار بإغراقها بالمكالمات الآلية المتكررة ، و بالتالي يُمنع الضحية من إجراء أو تلقي المكالمات الهاتفية الروتينية والطارئة.

تشمل الحيل ذات الصلة هجمات إغراق الرسائل القصيرة وإرسال فاكس أسود أو إرسال حلقة فاكس متكررة.

هجوم انتهاء مهلة مدة حياة الطرد على الشبكة TTL

يتطلب الأمر المزيد من موارد جهاز التوجيه لإسقاط حزمة بقيمة TTL 1 أو أقل مقارنة بإعادة توجيه حزمة ذات قيمة TTL أعلى. عندما يتم إسقاط حزمة بسبب انتهاء صلاحية TTL ، يجب على وحدة المعالجة المركزية لجهاز التوجيه إنشاء استجابة تجاوز وقت ICMP وإرسالها. يمكن أن يؤدي توليد العديد من هذه الاستجابات إلى زيادة التحميل على وحدة المعالجة المركزية الخاصة بالموجه[88].

هجوم دعم التركيب و التشغيل العالمي UPnP

يستخدم هذا الهجوم ثغرة أمنية موجودة في بروتوكول دعم التركيب و التشغيل العالمي Universal Plug and Play (UPnP) للالتفاف على قدر كبير من أساليب الدفاع الحالية وإغراق شبكة وخوادم الهدف. يعتمد الهجوم على تقنية تضخيم DNS ، لكن آلية الهجوم عبارة عن موجه UPnP يقوم بإعادة توجيه الطلبات من مصدر خارجي إلى آخر متجاهلًا قواعد سلوك UPnP. يؤدي استخدام جهاز توجيه UPnP إلى إرجاع غير متوقع للبيانات الموجودة على منفذ UDP من عنوان IP زائف ، مما يجعل من الصعب اتخاذ إجراء بسيط لإيقاف تدفق حركة المرور. وفقًا لباحثي Imperva ، فإن الطريقة الأكثر فاعلية لإيقاف هذا الهجوم هي قيام الشركات بإغلاق أجهزة توجيه UPnP [89][90].

هجوم انعكاس بروتوكول اكتشاف الخدمة البسيطة SSDP

في عام 2014 ، تم اكتشاف أن SSDP كان يستخدم في هجمات DDoS المعروفة باسم "هجوم انعكاس SSDP مع التضخيم". العديد من الأجهزة ، بما في ذلك بعض أجهزة التوجيه السكنية، تمتلك ثغرة أمنية في برنامج UPnP الذي يسمح للمهاجمين بالحصول على ردود من المنفذ رقم 1900 إلى عنوان الوجهة الذي يختارونه. بتطويع آلاف الأجهزة لتصبح روبوتات برمجية، يمكن للمهاجمين إنشاء معدلات حزم كافية و إشغال سعة الاتصال ليتم إشباع الروابط ، مما يتسبب في الحرمان من الخدمات[91][92][93]. وصفت شركة الشبكات Cloudflare هذا الهجوم بأنه "بروتوكول DDoS البسيط جداً"[94].

انتحال بروتوكول اقتران العناوين ARP

انتحال ARP هو هجوم DoS شائع يتضمن ثغرة أمنية في بروتوكول ARP يسمح للمهاجم بربط عنوان MAC الخاص به بعنوان IP لجهاز كمبيوتر أو بوابة أخرى (مثل جهاز التوجيه) ، مما يتسبب في إعادة توجيه حركة المرور المخصصة لعنوان IP الأصلي إلى عنوان المهاجم ، مما تسبب في الحرمان من الخدمة.

تقنيات الدفاع

عادةً ما تتضمن الاستجابات الدفاعية لهجمات الحرمان من الخدمة استخدام مزيج من أدوات اكتشاف الهجمات وتصنيف حركة المرور والاستجابة، بهدف حظر حركة المرور التي تُعتبر غير شرعية والسماح بحركة المرور التي تُعتبر شرعية[95]. فيما يلي قائمة بأدوات الوقاية والاستجابة:

أجهزة الواجهة الأمامية للتطبيق

أجهزة الواجهة الأمامية للتطبيق هي أجهزة ذكية يتم وضعها على الشبكة قبل وصول حركة المرور إلى الخوادم. يمكن استخدامها على الشبكات جبناً إلى جنب مع أجهزة التوجيه والمحولات. تحلل أجهزة الواجهة الأمامية للتطبيق حزم البيانات عند دخولها إلى النظام ، ثم تحددها كأولوية أو عادية أو خطيرة. يوجد أكثر من 25 بائعاً لإدارة سعة الاتصال.

مؤشرات الإنجاز الرئيسية على مستوى التطبيق

| هذا section قد يحوي معلومات تعارض سياسة الأبحاث غير المنشورة أو معلومات غير مسندة. الرجا مساعدة المعرفة بإضافة مصادر قبل حذف المقال. هذه المقالة تم تعليمها منذ March 2018. |

قد تستند نُهج هجمات DDoS ضد تطبيقات المستندة إلى السحابة على تحليل طبقة التطبيق ، مما ينذر فيما إذا كانت حركة المرور المجمعة الواردة شرعية وبالتالي إطلاق قرارات المرونة دون الآثار الاقتصادية لهجوم DDoS[96]. تعتمد هذه الأساليب بشكل أساسي على مسار محدد للقيمة داخل التطبيق ومراقبة تقدم الطلبات على هذا المسار ، من خلال علامات تسمى مؤشرات إكمال المفتاح[97].

في جوهرها ، تعد هذه التقنية طرقاً إحصائية لتقييم سلوك الطلبات الواردة لاكتشاف ما إذا كان هناك شيء غير عادي أو غير طبيعي يحدث.

يتشابه الأمر مع متجر متعدد الأقسام حيث يقضي العملاء ، في المتوسط ، نسبة مئوية معروفة من وقتهم في أنشطة مختلفة مثل التقاط العناصر وفحصها ، وإعادتها ، وملء سلة ، وانتظار الدفع ، والدفع والمغادرة. تتوافق هذه الأنشطة عالية المستوى مع مؤشرات إكمال المفتاح في خدمة أو موقع ، وبمجرد تحديد السلوك الطبيعي ، يمكن تحديد السلوك غير الطبيعي. إذا وصل حشد من العملاء إلى المتجر وقضوا كل وقتهم في التقاط العناصر وإعادتها ، لكنهم لم يجروا أي عمليات شراء مطلقًا ، فيمكن اعتبار هذا سلوكًا غير عادي.

يمكن أن يحاول المتجر متعدد الأقسام التكيف مع فترات النشاط المرتفع من خلال جلب احتياطي من الموظفين في وقت قصير. ولكن إذا كان يفعل هذا بشكل روتيني ، حين تظهر جماعة غوغائيين من الناس ولكن لا يشترون أي شيء أبدًا ، فقد يؤدي ذلك إلى تدمير المتجر بتكاليف الموظفين الإضافية. وسرعان ما سيحدد المتجر نشاط الجماعة تلك ويقلص عدد الموظفين ، مدركًا أن أولئك الغوغائيين لا يوفرون أي ربح ولا ينبغي خدمتهم. في حين أن هذا قد يجعل من الصعب على العملاء الشرعيين الحصول على الخدمة أثناء وجود الغوغائيين، إلا أنه يحفظ المتجر من الخراب التام.

في حالة الخدمات السحابية المرنة حيث قد يؤدي عبء العمل الإضافي الضخم وغير الطبيعي إلى تكبد رسوم كبيرة من مزود الخدمة السحابية ، يمكن استخدام هذه التقنية لتقليص أو حتى إيقاف توسيع توفر الخادم للحد من الخسائر الاقتصادية.

التوجيه إلى الثقب الأسود و الفلترة

باستخدام التوجيه إلى الثقب الأسود، يتم إرسال كل حركات المرور إلى DNS أو عنوان IP المهاجم إلى "ثقب أسود" (واجهة فارغة أو خادم غير موجود). لكي تكون أكثر كفاءة وتجنب التأثير على اتصال الشبكة ، يمكن إدارتها بواسطة مزود خدمة الانترنت[98].

تقوم تقنية فلترة (Sinkholing) اتصالات DNS بتوجيه حركة المرور إلى عنوان IP صالح يحلل حركة المرور ويرفض الحزم السيئة. الإغراق Sinkholing غير فعال لمعظم الهجمات الشديدة.

الوقاية عن طريق أنظمة منع التطفل IPS

تكون أنظمة منع التطفل (IPS) فعالة إذا كانت للهجمات تواقيع مرتبطة بها. ومع ذلك ، فإن الاتجاه السائد بين الهجمات هو أن يكون لديك محتوى مشروع ولكن نية سيئة. لا يمكن لأنظمة منع التطفل التي تعمل على التعرف على المحتوى أن تمنع هجمات DoS القائمة على السلوك[32].

قد تكتشف وقاية IPS القائمة على ASIC هجمات رفض الخدمة وتحظرها لأنها تمتلك قوة المعالجة والتفصيل لتحليل الهجمات والعمل كقاطع دائرة بطريقة آلية[32].

يجب أن تقوم وقاية IPS القائمة على المعدل (RBIPS) بتحليل حركة المرور بشكل دقيق ومراقبة نمط حركة المرور بشكل مستمر وتحديد ما إذا كان هناك شذوذ في حركة المرور. يجب أن يسمح بتدفق حركة المرور المشروعة أثناء حظر حركة مرور هجوم DoS[99].

الدفاع المبني على مقاومة هجوم DoS

و هو أكثر تركيزًا على المشكلة من نهج IPS ، يمكن لنظام الدفاع المبني على مقاومة هجوم DoS اختصاراً (DDS) حجب هجمات DoS القائمة على الاتصال وأولئك الذين لديهم محتوى مشروع ولكن نوايا سيئة. يمكن لـ DDS أيضًا معالجة كل من هجمات البروتوكول (مثل الدموع و ping of death) والهجمات القائمة على المعدل (مثل فيضانات ICMP وفيضانات SYN). يحتوي DDS على نظام مبني لغرض معين و الذي يمكنه بسهولة التعرف على هجمات الحرمان من الخدمة وعرقلتها بسرعة أكبر من البرامج التي تعتمد على النظام[100].

الجدران النارية

في حالة الهجوم البسيط ، يمكن أن يحتوي جدار الحماية الناري على قاعدة بسيطة مضافة لرفض كل حركة المرور الواردة من المهاجمين ، بناءً على البروتوكولات أو المنافذ أو عناوين IP الأصلية.

ومع ذلك ، سيكون من الصعب حظر الهجمات الأكثر تعقيدًا بقواعد بسيطة: على سبيل المثال ، إذا كان هناك هجوم مستمر على المنفذ 80 (خدمة ويب) ، فلا يمكن إسقاط جميع حركة المرور الواردة على هذا المنفذ لأن القيام بذلك سيمنع الخادم من تخدم حركة المرور المشروعة[101]. بالإضافة إلى ذلك ، قد تكون جدران الحماية عميقة جدًا في التسلسل الهرمي للشبكة ، حيث تتأثر أجهزة التوجيه سلبًا قبل وصول حركة المرور إلى جدار الحماية. أضف لذلك، أنه لا تزال العديد من أدوات الأمان لا تدعم IPv6 أو قد لا يتم تكوينها بشكل صحيح ، لذلك غالبًا ما يتم تجاوز جدران الحماية أثناء الهجمات[102].

الموجهات

على غرار المحولات ، تحتوي أجهزة التوجيه على بعض القدرة على تحديد المعدل وإمكانية ACL. يتم تعيينها يدويًا أيضًا. يمكن بسهولة التغلب على معظم أجهزة التوجيه عند تعرضها لهجوم DoS. يحتوي Cisco IOS على ميزات اختيارية يمكن أن تقلل من تأثير هجمات الفيضانات[103].

المحولات

تحتوي معظم المبدلات على بعض القدرة على تحديد المعدل وقابلية التحكم في قائمة الوصول. توفر بعض المبدلات تحديدًا تلقائيًا و / أو على مستوى النظام للمعدل ، وتشكيل حركة المرور ، والربط المتأخر (لصق TCP) ، وفحص الحزمة العميق ، , و مرشح Bogon (تصفية IP الزائفة) لاكتشاف هجمات DoS ومعالجتها من خلال تصفية المعدل التلقائي وتجاوز فشل ارتباط و موازنة WAN[32].[citation needed]

ستعمل هذه المخططات طالما يمكن منع هجمات DoS من خلال استخدامها. على سبيل المثال ، يمكن منع فيضان SYN باستخدام الربط المتأخر أو لصقTCP. وبالمثل ، قد يتم منع DoS المستند إلى المحتوى باستخدام فحص الحزمة العميق. يمكن منع الهجمات التي تنشأ من العناوين المظلمة أو الذهاب إلى العناوين المظلمة باستخدام تصفية bogon. يمكن أن تعمل تصفية المعدل التلقائي طالما تم تعيين عتبات المعدل بشكل صحيح. سيعمل تجاوز فشل الارتباط WAN طالما أن كلا الرابطين بهما آلية منع DoS / DDoS[32].[citation needed]

ترشيح مسار الرفع

يتم تمرير كل حركة البيانات عبر "مركز تنظيف" أو "مركز غسيل" عبر طرق مختلفة مثل الوكلاء والأنفاق والوصلات الرقمية المتقاطعة أو حتى الدوائر المباشرة التي تفصل حركة المرور "السيئة" (DDoS وأيضًا هجمات الإنترنت الشائعة الأخرى) و يرسل فقط حركة مرور جيدة إلى ما بعد الخادم. يحتاج الموفر إلى اتصال مركزي بالإنترنت لإدارة هذا النوع من الخدمات ما لم يكن موجودًا داخل نفس المنشأة مثل "مركز التنظيف" أو "مركز الغسيل". يمكن أن تطغى هجمات DDoS على أي نوع من جدار حماية الأجهزة ، كما أن تمرير حركة المرور الضارة عبر الشبكات الكبيرة والناضجة يصبح أكثر فاعلية وأكثر استدامة من الناحية الاقتصادية ضد DDoS[104].

حجب المنافذ الغير حصينة

على سبيل المثال ، في هجوم انعكاس SSDP ؛ يتمثل التخفيف الرئيسي في حظر حركة مرور UDP الواردة على المنفذ 1900 في جدار الحماية[105].

الحرمان من الخدمة اللامقصود

يمكن أن يحدث الحرمان غير المقصود للخدمة عندما يفضي الأمر إلى نظام محروم، ليس بسبب هجوم متعمد من قبل فرد واحد أو مجموعة من الأفراد ، ولكن ببساطة بسبب الارتفاع الهائل المفاجئ في الشعبية. يمكن أن يحدث هذا عندما ينشر موقع ويب مشهور للغاية رابطًا بارزًا إلى موقع ثانٍ أقل استعدادًا ، على سبيل المثال ، كجزء من قصة إخبارية. والنتيجة هي أن نسبة كبيرة من المستخدمين العاديين للموقع الأساسي - ربما مئات الآلاف من الأشخاص - ينقرون على هذا الرابط في غضون ساعات قليلة ، ويكون لهم نفس التأثير على موقع الويب المستهدف مثل هجوم DDoS. إن VIPDoS يحدث بالمثل ، ولكن على وجه التحديد عند نشر الرابط من قبل أحد المشاهير.

عندما توفي مايكل جاكسون في عام 2009 ، تباطأت مواقع الويب مثل Google و Twitter أو حتى تعطلت[106]. اعتقدت العديد من خوادم المواقع أن الطلبات كانت من فيروس أو برنامج تجسس يحاول التسبب في هجوم الحرمان من الخدمة ، محذرة المستخدمين من أن طلباتهم تبدو مثل "طلبات تلقائية من فيروس حاسب أو تطبيق برامج تجسس"[107].

من المرجح أن تتسبب مواقع الأخبار ومواقع الارتباط - المواقع التي تتمثل وظيفتها الأساسية في توفير روابط لمحتوى مثير للاهتمام في أماكن أخرى على الإنترنت - في حدوث هذه الظاهرة. المثال الأساسي هو تأثير Slashdot عند استقبال حركة المرور من Slashdot. يُعرف أيضًا باسم "عناق ريديت القاتل" و "تأثير ديج".

من المعروف أيضًا أن أجهزة التوجيه تقوم بإنشاء هجمات DoS غير مقصودة ، حيث قامت كل من أجهزة التوجيه D-Link و Netgear بزيادة التحميل على خوادم NTP عن طريق إغراق خوادم NTP دون الالتزام بقيود أنواع العملاء أو القيود الجغرافية.

يمكن أن يحدث أيضًا حرمان غير مقصود من الخدمة مماثل عبر وسائط أخرى ، على سبيل المثال عندما يتم ذكر عنوان URL على التلفزيون. إذا تم فهرسة خادم بواسطة جوجل أو محرك بحث آخر خلال فترات ذروة النشاط ، أو لم يكن به الكثير من سعة الاتصال المتاحة أثناء فهرسته ، فيمكنه أيضًا يتعرض لتأثيرات هجوم DoS[32].قالب:Fv[citation needed]

تم اتخاذ إجراء قانوني في حالة واحدة على الأقل في هذا الخصوص. في عام 2006 ، رفعت شركة Universal Tube & Rollform Equipment Corporation دعوى على موقع يوتيوب حيث قام عدد كبير من مستخدمي يوتيوب المحتملين بكتابة عنوان URL الخاص بيوتيوب على الشكل التالي utube.com بدلاً من youtube.com نتيجة لذلك ، انتهى الأمر بشركة الأنابيب إلى إنفاق مبالغ كبيرة من المال على ترقية سعة الاتصال الخاصة بها[108]. يبدو أن الشركة قد استفادت من الموقف ، حيث يحتوي موقع utube.com الآن على إعلانات لعائدات الدعاية.

في مارس 2014 ، بعد اختفاء رحلة الخطوط الجوية الماليزية 370 ، أطلقت DigitalGlobe خدمة التعاون الجماعي التي يمكن للمستخدمين من خلالها المساعدة في البحث عن الطائرة المفقودة في صور الأقمار الصناعية. و نتيجة لذلك طغت الاستجابة على خوادم الشركة[109].

قد ينتج أيضًا الحرمان غير المقصود من الخدمة نتيجة حدث مجدول مسبقًا تم إنشاؤه بواسطة موقع الويب نفسه ، كما كان الحال في التعداد السكاني في أستراليا في عام 2016[110]. وقد يحدث هذا عندما يوفر الخادم بعض الخدمات في وقت محدد. قد يكون هذا موقعًا جامعيًا يوفر درجات الطلاب لتكون متاحةً حيث سينتج عن هذا العديد من طلبات تسجيل الدخول في ذلك الوقت أكثر من أي وقت آخر.

التأثيرات الجانبية للهجمات

التبعثر الرجعي Backscatter

في علوم أمان شبكات الحاسب، يعد التبعثر الرجعي أحد الآثار الجانبية لهجوم الحرمان من الخدمة المخادع. في هذا النوع من الهجوم ، ينتحل المهاجم (أو يزور) عنوان المصدر في حزم IP المرسلة إلى الضحية. بشكل عام ، لا تستطيع الآلة الضحية التمييز بين الحزم المخادعة والحزم الشرعية ، لذلك يستجيب الضحية للحزم المخادعة كما تفعل عادةً. تُعرف حزم الاستجابة هذه باسم التبعثر الرجعي[111].

إذا كان المهاجم ينتحل عناوين المصدر بشكل عشوائي ، فسيتم إرسال حزم الاستجابة المرتدة من الضحية إلى وجهات عشوائية. يمكن استخدام هذا التأثير بواسطة مقرابات الشبكة كدليل غير مباشر على مثل هذه الهجمات.

يشير مصطلح "تحليل التبعثر الرجعي" إلى مراقبة حزم التشتت الخلفي التي تصل إلى جزء مهم إحصائيًا من فضاء عنوان IP لتحديد خصائص هجمات DoS والضحايا.

الشرعية

العديد من السطات القضائية لديها قوانين بموجبها تعتبر هجمات الحرمان من الخدمة غير قانونية.

- في الولايات المتحدة ، يمكن اعتبار هجمات الحرمان من الخدمة جريمة فيدرالية بموجب قانون الاحتيال وإساءة استخدام الحاسب مع عقوبات تشمل سنوات من السجن[113]. يتعامل قسم جرائم الحاسب والملكية الفكرية في وزارة العدل الأمريكية مع قضايا DoS و DDoS. في أحد الأمثلة ، في يوليو 2019 ، حكم على أوستن طومسون ، المعروف أيضًا باسم DerpTrolling ، بالسجن لمدة 27 شهرًا و 95000 دولار من قبل محكمة فيدرالية لشن هجمات DDoS متعددة على شركات ألعاب الفيديو الكبرى ، مما أدى إلى تعطيل أنظمتها من ساعات إلى أيام[114][115].

- في الدول الأوروبية ، قد يؤدي ارتكاب هجمات جنائية لرفض الخدمة ، كحد أدنى ، إلى الاعتقال[116]. المملكة المتحدة تتعامل بطريقة غير عادية مع هذا الأمر من حيث أنها حظرت على وجه التحديد هجمات الحرمان من الخدمة وحددت عقوبة قصوى بالسجن لمدة 10 سنوات من خلال قانون الشرطة والعدالة لعام 2006 ، الذي عدل القسم 3 من قانون إساءة استخدام الكمبيوتر لعام 1990[117].

- في يناير 2019 ، أعلن يوروبول أن "الإجراءات جارية حاليًا في جميع أنحاء العالم لتعقب مستخدمي" Webstresser.org ، وهو سوق DDoS سابق تم إغلاقه في أبريل 2018 كجزء من عملية Power Off[118]. وقال يوروبول إن الشرطة البريطانية تجري عددًا من "العمليات الحية" التي تستهدف أكثر من 250 مستخدمًا لخدمات Webstresser وخدمات DDoS الأخرى[119].

في 7 يناير 2013 ، نشرت مجموعة Anonymous عريضة على موقع whitehouse.gov تطالب فيها بالاعتراف بـ DDoS كشكل قانوني للاحتجاج على غرار احتجاجات احتلوا ، و تمثل ادعؤهم بأن التشابه في غرض كليهما متماثل[120].

See also

- Application layer DDoS attack

- BASHLITE

- Billion laughs attack

- Botnet

- Blaster (computer worm)

- Dendroid (malware)

- Fork bomb

- High Orbit Ion Cannon (HOIC)

- Hit-and-run DDoS

- Industrial espionage

- Infinite loop

- Intrusion detection system

- Low Orbit Ion Cannon (LOIC)

- Mixed threat attack

- Network intrusion detection system

- 2016 Dyn cyberattack

- Paper terrorism

- Project Shield

- ReDoS

- Resource exhaustion attack

- SlowDroid

- Slowloris (computer security)

- UDP Unicorn

- Virtual sit-in

- Web shell

- Radio jamming

- XML denial-of-service attack

- Xor DDoS

- Zemra

- Zombie (computing)

References

- ^ "Understanding Denial-of-Service Attacks". US-CERT. 6 February 2013. Retrieved 26 May 2016.

- ^ Prince, Matthew (25 April 2016). "Empty DDoS Threats: Meet the Armada Collective". CloudFlare. Retrieved 18 May 2016.

- ^ "Brand.com President Mike Zammuto Reveals Blackmail Attempt". 5 March 2014. Archived from the original on 11 March 2014.

- ^ "Brand.com's Mike Zammuto Discusses Meetup.com Extortion". 5 March 2014. Archived from the original on 13 May 2014.

- ^ أ ب "The Philosophy of Anonymous". Radicalphilosophy.com. 2010-12-17. Retrieved 2013-09-10.

- ^ "Distributed Denial of Service Attacks - The Internet Protocol Journal - Volume 7, Number 4". Cisco (in الإنجليزية). Archived from the original on 2019-08-26. Retrieved 2019-08-26.

- ^ Smith, Steve. "5 Famous Botnets that held the internet hostage". tqaweekly. Retrieved November 20, 2014.

- ^ Goodin, Dan (5 March 2018). "US service provider survives the biggest recorded DDoS in history". Ars Technica. Retrieved 6 March 2018.

- ^ Ranger, Steve. "GitHub hit with the largest DDoS attack ever seen | ZDNet". ZDNet (in الإنجليزية). Retrieved 2018-10-14.

- ^ "Amazon 'thwarts largest ever DDoS cyber-attack'". BBC News. Jun 18, 2020. Retrieved Nov 11, 2020.

- ^ Pinho, Mario (May 29, 2020). "AWS Shield Threat Landscape report is now available". AWS Security Blog. Retrieved Nov 11, 2020.

- ^ Marvin, Rob (2019-06-13). "Chinese DDoS Attack Hits Telegram During Hong Kong Protests". Retrieved 2019-09-07.

- ^ Cavanagh, Michaela (2019-09-07). "'Malicious attack' takes Wikipedia offline in Germany". Deutsche Welle. Retrieved 2019-09-07.

- ^ أ ب Taghavi Zargar, Saman (November 2013). "A Survey of Defense Mechanisms Against Distributed Denial of Service (DDoS) Flooding Attacks" (PDF). IEEE COMMUNICATIONS SURVEYS & TUTORIALS. pp. 2046–2069. Retrieved 2014-03-07.

- ^ Khalifeh, Soltanian, Mohammad Reza (2015-11-10). Theoretical and experimental methods for defending against DDoS attacks. Amiri, Iraj Sadegh, 1977-. Waltham, MA. ISBN 978-0128053997. OCLC 930795667.

{{cite book}}: CS1 maint: location missing publisher (link) CS1 maint: multiple names: authors list (link) - ^ "Has Your Website Been Bitten By a Zombie?". Cloudbric. 3 August 2015. Retrieved 15 September 2015.

- ^ Raghavan, S.V. (2011). An Investigation into the Detection and Mitigation of Denial of Service (DoS) Attacks. Springer. ISBN 9788132202776.

- ^ أ ب "Layer Seven DDoS Attacks". Infosec Institute.

- ^ Goodin, Dan (28 September 2016). "Record-breaking DDoS reportedly delivered by >145k hacked cameras". Ars Technica. Archived from the original on 2 October 2016.

- ^ Khandelwal, Swati (26 September 2016). "World's largest 1 Tbps DDoS Attack launched from 152,000 hacked Smart Devices". The Hacker News. Archived from the original on 30 September 2016.

- ^ Kumar, Bhattacharyya, Dhruba; Kalita, Jugal Kumar (2016-04-27). DDoS attacks : evolution, detection, prevention, reaction, and tolerance. Boca Raton, FL. ISBN 9781498729659. OCLC 948286117.

{{cite book}}: CS1 maint: location missing publisher (link) CS1 maint: multiple names: authors list (link) - ^ "Imperva, Global DDoS Threat Landscape, 2019 Report" (PDF). Imperva.com. Imperva. Retrieved 4 May 2020.

- ^ "Yo-Yo Attack: Vulnerability In Auto-scaling Mechanism".

- ^ "Kubernetes Autoscaling: YoYo Attack Vulnerability and Mitigation".

- ^ "Towards Yo-Yo attack mitigation in cloud auto-scaling mechanism".

- ^ Lee, Newton (2013). Counterterrorism and Cybersecurity: Total Information Awareness. Springer. ISBN 9781461472056.

- ^ "Gartner Says 25 Percent of Distributed Denial of Services Attacks in 2013 Will Be Application - Based". Gartner. 21 February 2013. Retrieved 28 January 2014.

- ^ أ ب Ginovsky, John (27 January 2014). "What you should know about worsening DDoS attacks". ABA Banking Journal. Archived from the original on 2014-02-09.

- ^ "Q4 2014 State of the Internet - Security Report: Numbers - The Akamai Blog". blogs.akamai.com.

- ^ Ali, Junade (23 November 2017). "The New DDoS Landscape". Cloudflare Blog.

- ^ Higgins, Kelly Jackson (17 October 2013). "DDoS Attack Used 'Headless' Browser In 150-Hour Siege". Dark Reading. InformationWeek. Archived from the original on January 22, 2014. Retrieved 28 January 2014.

- ^ أ ب ت ث ج ح Kiyuna and Conyers (2015). Cyberwarfare Sourcebook. ISBN 978-1329063945.

- ^ Ilascu, Ionut (Aug 21, 2014). "38-Day Long DDoS Siege Amounts to Over 50 Petabits in Bad Traffic". Softpedia News. Retrieved 29 July 2018.

- ^ Gold, Steve (21 August 2014). "Video games company hit by 38-day DDoS attack". SC Magazine UK. Archived from the original on 2017-02-01. Retrieved 4 February 2016.

- ^ Krebs, Brian (August 15, 2015). "Stress-Testing the Booter Services, Financially". Krebs on Security. Retrieved 2016-09-09.

- ^ Mubarakali, Azath; Srinivasan, Karthik; Mukhalid, Reham; Jaganathan, Subash C. B.; Marina, Ninoslav (2020-01-26). "Security challenges in internet of things: Distributed denial of service attack detection using support vector machine‐based expert systems". Computational Intelligence (in الإنجليزية). 36 (4): 1580–1592. doi:10.1111/coin.12293. ISSN 0824-7935.

- ^ McDowell, Mindi (November 4, 2009). "Cyber Security Tip ST04-015 - Understanding Denial-of-Service Attacks". United States Computer Emergency Readiness Team. Archived from the original on 2013-11-04. Retrieved December 11, 2013.

- ^ أ ب Dittrich, David (December 31, 1999). "The "stacheldraht" distributed denial of service attack tool". University of Washington. Archived from the original on 2000-08-16. Retrieved 2013-12-11.

- ^ "Amazon CloudWatch". Amazon Web Services, Inc.

- ^ Encyclopaedia Of Information Technology. Atlantic Publishers & Distributors. 2007. p. 397. ISBN 978-81-269-0752-6.

- ^ Schwabach, Aaron (2006). Internet and the Law. ABC-CLIO. p. 325. ISBN 978-1-85109-731-9.

- ^ Lu, Xicheng; Wei Zhao (2005). Networking and Mobile Computing. Birkhäuser. p. 424. ISBN 978-3-540-28102-3.

- ^ Boyle, Phillip (2000). "SANS Institute – Intrusion Detection FAQ: Distributed Denial of Service Attack Tools: n/a". SANS Institute. Archived from the original on 2008-05-15. Retrieved 2008-05-02.

- ^ Leyden, John (2004-09-23). "US credit card firm fights DDoS attack". The Register. Retrieved 2011-12-02.

- ^ Swati Khandelwal (23 October 2015). "Hacking CCTV Cameras to Launch DDoS Attacks". The Hacker News.

- ^ Zeifman, Igal; Gayer, Ofer; Wilder, Or (21 October 2015). "CCTV DDoS Botnet In Our Own Back Yard". incapsula.com.

- ^ Glenn Greenwald (2014-07-15). "HACKING ONLINE POLLS AND OTHER WAYS BRITISH SPIES SEEK TO CONTROL THE INTERNET". The Intercept_. Retrieved 2015-12-25.

- ^ "Who's Behind DDoS Attacks and How Can You Protect Your Website?". Cloudbric. 10 September 2015. Retrieved 15 September 2015.

- ^ Solon, Olivia (9 September 2015). "Cyber-Extortionists Targeting the Financial Sector Are Demanding Bitcoin Ransoms". Bloomberg. Retrieved 15 September 2015.

- ^ Greenberg, Adam (14 September 2015). "Akamai warns of increased activity from DDoS extortion group". SC Magazine. Retrieved 15 September 2015.

- ^ "OWASP Plan - Strawman - Layer_7_DDOS.pdf" (PDF). Open Web Application Security Project. 18 March 2014. Retrieved 18 March 2014.

- ^ "OWASP HTTP Post Tool". Archived from the original on 2010-12-21.

- ^ "What Is a CC Attack?". HUAWEI CLOUD-Grow With Intelligence (in الإنجليزية). Archived from the original on 2019-03-05. Retrieved 2019-03-05.

- ^ 刘鹏; 郭洋. "CC (challenge collapsar) attack defending method, device and system". Google Patents (in الإنجليزية). Archived from the original on 2019-03-05. Retrieved 2018-03-05.

- ^ 曾宪力; 史伟; 关志来; 彭国柱. "CC (Challenge Collapsar) attack protection method and device". Google Patents (in الإنجليزية). Archived from the original on 2019-03-05. Retrieved 2018-03-05.

- ^ "史上最臭名昭著的黑客工具 CC的前世今生". NetEase (in الصينية المبسطة). 驱动中国网(北京). 2014-07-24. Archived from the original on 2019-03-05. Retrieved 2019-03-05.

- ^ "Types of DDoS Attacks". Distributed Denial of Service Attacks(DDoS) Resources, Pervasive Technology Labs at Indiana University. Advanced Networking Management Lab (ANML). December 3, 2009. Archived from the original on 2010-09-14. Retrieved December 11, 2013.

- ^ أ ب "What Is a Nuke? | Radware — DDoSPedia". security.radware.com. Retrieved 2019-09-16.

- ^ Paul Sop (May 2007). "Prolexic Distributed Denial of Service Attack Alert". Prolexic Technologies Inc. Prolexic Technologies Inc. Archived from the original on 2007-08-03. Retrieved 2007-08-22.

- ^ Robert Lemos (May 2007). "Peer-to-peer networks co-opted for DOS attacks". SecurityFocus. Retrieved 2007-08-22.

- ^ Fredrik Ullner (May 2007). "Denying distributed attacks". DC++: Just These Guys, Ya Know?. Retrieved 2007-08-22.

- ^ Leyden, John (2008-05-21). "Phlashing attack thrashes embedded systems". The Register. Retrieved 2009-03-07.

- ^ Jackson Higgins, Kelly (May 19, 2008). "Permanent Denial-of-Service Attack Sabotages Hardware". Dark Reading. Archived from the original on December 8, 2008.

- ^ ""BrickerBot" Results In PDoS Attack". Radware. Radware. May 4, 2017. Retrieved January 22, 2019.

- ^ "EUSecWest Applied Security Conference: London, U.K." EUSecWest. 2008. Archived from the original on 2009-02-01.

- ^ Rossow, Christian (February 2014). "Amplification Hell: Revisiting Network Protocols for DDoS Abuse" (PDF). Internet Society. Archived from the original (PDF) on 4 March 2016. Retrieved 4 February 2016.

- ^ Paxson, Vern (2001). "An Analysis of Using Reflectors for Distributed Denial-of-Service Attacks". ICIR.org.

- ^ "Alert (TA14-017A) UDP-based Amplification Attacks". US-CERT. July 8, 2014. Retrieved 2014-07-08.

- ^ "Memcached 1.5.6 Release Notes". 2018-02-27. Retrieved 3 March 2018.

- ^ "DRDoS / Amplification Attack using ntpdc monlist command". support.ntp.org. 2010-04-24. Retrieved 2014-04-13.

- ^ van Rijswijk-Deij, Roland (2014). "DNSSEC and its potential for DDoS attacks". DNSSEC and its potential for DDoS attacks - a comprehensive measurement study. ACM Press. pp. 449–460. doi:10.1145/2663716.2663731. ISBN 9781450332132.

- ^ Adamsky, Florian (2015). "P2P File-Sharing in Hell: Exploiting BitTorrent Vulnerabilities to Launch Distributed Reflective DoS Attacks".

- ^ Vaughn, Randal; Evron, Gadi (2006). "DNS Amplification Attacks" (PDF). ISOTF. Archived from the original (PDF) on 2010-12-14.

- ^ "Alert (TA13-088A) DNS Amplification Attacks". US-CERT. July 8, 2013. Retrieved 2013-07-17.

- ^ أ ب . "DDoS in the IoT: Mirai and Other Botnets". 80–84

- ^ Kuzmanovic, Aleksandar; Knightly, Edward W. (2003-08-25). Low-rate TCP-targeted denial of service attacks: the shrew vs. the mice and elephants. ACM. pp. 75–86. CiteSeerX 10.1.1.307.4107. doi:10.1145/863955.863966. ISBN 978-1581137354.

- ^ "SACK Panic and Other TCP Denial of Service Issues". Ubuntu Wiki. 17 يونيو 2019. Archived from the original on 19 يونيو 2019. Retrieved 21 يونيو 2019.

- ^ "CVE-2019-11479". CVE. Archived from the original on 21 يونيو 2019. Retrieved 21 يونيو 2019.

- ^ Yu Chen; Kai Hwang; Yu-Kwong Kwok (2005). "Filtering of shrew DDoS attacks in frequency domain". The IEEE Conference on Local Computer Networks 30th Anniversary (LCN'05)l. pp. 8 pp. doi:10.1109/LCN.2005.70. ISBN 978-0-7695-2421-4.

- ^ أ ب Ben-Porat, U.; Bremler-Barr, A.; Levy, H. (2013-05-01). "Vulnerability of Network Mechanisms to Sophisticated DDoS Attacks". IEEE Transactions on Computers. 62 (5): 1031–1043. doi:10.1109/TC.2012.49. ISSN 0018-9340.

- ^ orbitalsatelite. "Slow HTTP Test". SourceForge.

- ^ "TCP SYN Flooding Attacks and Common Mitigations". Tools.ietf.org. August 2007. RFC 4987. Retrieved 2011-12-02.

- ^ "CERT Advisory CA-1997-28 IP Denial-of-Service Attacks". CERT. 1998. Retrieved July 18, 2014.

- ^ "Windows 7, Vista exposed to 'teardrop attack'". ZDNet. September 8, 2009. Retrieved 2013-12-11.

- ^ "Microsoft Security Advisory (975497): Vulnerabilities in SMB Could Allow Remote Code Execution". Microsoft.com. September 8, 2009. Retrieved 2011-12-02.

- ^ "FBI — Phony Phone Calls Distract Consumers from Genuine Theft". FBI.gov. 2010-05-11. Retrieved 2013-09-10.

- ^ "Internet Crime Complaint Center's (IC3) Scam Alerts January 7, 2013". IC3.gov. 2013-01-07. Retrieved 2013-09-10.

- ^ "TTL Expiry Attack Identification and Mitigation". Cisco Systems. Retrieved 2019-05-24.

- ^ "New DDoS Attack Method Leverages UPnP". Dark Reading (in الإنجليزية). Retrieved 2018-05-29.

- ^ "New DDoS Attack Method Demands a Fresh Approach to Amplification Assault Mitigation – Blog | Imperva". Blog | Imperva (in الإنجليزية الأمريكية). 2018-05-14. Retrieved 2018-05-29.

- ^ Guide to DDoS Attacks, pg 8

- ^ "UDP-Based Amplification Attacks".

- ^ SSDP generates 100 Gbps DDoS

- ^ "Stupidly Simple DDoS Protocol (SSDP) generates 100 Gbps DDoS". The Cloudflare Blog (in الإنجليزية). 2017-06-28. Retrieved 2019-10-13.

- ^ Loukas, G.; Oke, G. (September 2010) [August 2009]. "Protection Against Denial of Service Attacks: A Survey" (PDF). Comput. J. 53 (7): 1020–1037. doi:10.1093/comjnl/bxp078. Archived from the original (PDF) on 2012-03-24. Retrieved 2015-12-02.

- ^ Alqahtani, S.; Gamble, R. F. (1 January 2015). DDoS Attacks in Service Clouds. pp. 5331–5340. doi:10.1109/HICSS.2015.627. ISBN 978-1-4799-7367-5.

{{cite book}}:|journal=ignored (help) - ^ Kousiouris, George (2014). "KEY COMPLETION INDICATORS:minimizing the effect of DoS attacks on elastic Cloud-based applications based on application-level markov chain checkpoints". CLOSER Conference. doi:10.5220/0004963006220628.

- ^ Patrikakis, C.; Masikos, M.; Zouraraki, O. (December 2004). "Distributed Denial of Service Attacks". The Internet Protocol Journal. 7 (4): 13–35.

- ^ Abante, Carl (March 2, 2013). "Relationship between Firewalls and Protection against DDoS". Ecommerce Wisdom. Retrieved 2013-05-24.[محل شك]

- ^ Popeskic, Valter. "How to prevent or stop DoS attacks?".

- ^ Froutan, Paul (June 24, 2004). "How to defend against DDoS attacks". Computerworld. Retrieved May 15, 2010.

- ^ "Cyber security vulnerability concerns skyrocket". ComputerWeekly.com (in الإنجليزية البريطانية). Retrieved 2018-08-13.

- ^ Suzen, Mehmet. "Some IoS tips for Internet Service (Providers)" (PDF). Archived from the original (PDF) on 2008-09-10.

- ^ "DDoS Mitigation via Regional Cleaning Centers (Jan 2004)" (PDF). SprintLabs.com. Sprint ATL Research. Archived from the original (PDF) on 2008-09-21. Retrieved 2011-12-02.

- ^ SSDP DDoS Attack

- ^ Shiels, Maggie (2009-06-26). "Web slows after Jackson's death". BBC News.

- ^ "We're Sorry. Automated Query error". Google Product Forums › Google Search Forum. October 20, 2009. Retrieved 2012-02-11.

- ^ "YouTube sued by sound-alike site". BBC News. 2006-11-02.

- ^ Bill Chappell (12 March 2014). "People Overload Website, Hoping To Help Search For Missing Jet". NPR. Retrieved 4 February 2016.

- ^ Palmer, Daniel (19 August 2016). "Experts cast doubt on Census DDoS claims". Delimiter. Retrieved 31 January 2018.

- ^ "Backscatter Analysis (2001)". Animations (video). Cooperative Association for Internet Data Analysis. Retrieved December 11, 2013.

- ^ "FBI Seizes 15 DDoS-For-Hire Websites". Kotaku. 6 January 2019.

- ^ "United States Code: Title 18,1030. Fraud and related activity in connection with computers | Government Printing Office". gpo.gov. 2002-10-25. Retrieved 2014-01-15.

- ^ "Utah Man Sentenced for Computer Hacking Crime". 2019-07-02. Archived from the original on 2019-07-10.

- ^ Smolaks, Max (2019-07-04). "Get rekt: Two years in clink for game-busting DDoS brat DerpTrolling". The Register. Retrieved 2019-09-27.

Austin Thompson, aka DerpTrolling, who came to prominence in 2013 by launching Distributed Denial of Service (DDoS) attacks against major video game companies, has been sentenced to 27 months in prison by a federal court. Thompson, a resident of Utah, will also have to pay $95,000 to Daybreak Games, which was owned by Sony when it suffered at the hands of DerpTrolling. Between December 2013 and January 2014, Thompson also brought down Valve's Steam – the largest digital distribution platform for PC gaming – as well as Electronic Arts' Origin service and Blizzard's BattleNet. Disruption lasted anywhere from hours to days.

- ^ "International Action Against DD4BC Cybercriminal Group". EUROPOL. 12 January 2016.

- ^ "Computer Misuse Act 1990". legislation.gov.uk — The National Archives, of UK. 10 January 2008.

- ^ "Newsroom". Europol (in الإنجليزية). Retrieved 29 January 2019.

- ^ "Authorities across the world going after users of biggest DDoS-for-hire website". Europol (in الإنجليزية). Retrieved 29 January 2019.

- ^ "Anonymous DDoS Petition: Group Calls On White House To Recognize Distributed Denial Of Service As Protest". HuffingtonPost.com. 2013-01-12.

Further reading

- Ethan Zuckerman; Hal Roberts; Ryan McGrady; Jillian York; John Palfrey (December 2011). "Distributed Denial of Service Attacks Against Independent Media and Human Rights Sites" (PDF). The Berkman Center for Internet & Society at Harvard University. Archived from the original (PDF) on 2011-02-26. Retrieved 2011-03-02.

- "DDOS Public Media Reports". Harvard. Archived from the original on 2010-12-25.

- PC World - Application Layer DDoS Attacks are Becoming Increasingly Sophisticated

External links

- RFC 4732 Internet Denial-of-Service Considerations

- Akamai State of the Internet Security Report - Quarterly Security and Internet trend statistics

- W3C The World Wide Web Security FAQ

- cert.org CERT's Guide to DoS attacks. (historic document)

- ATLAS Summary Report – Real-time global report of DDoS attacks.

- Low Orbit Ion Cannon - The Well Known Network Stress Testing Tool

- High Orbit Ion Cannon - A Simple HTTP Flooder

- LOIC SLOW An Attempt to Bring SlowLoris and Slow Network Tools on LOIC

- CS1 maint: location missing publisher

- CS1 الصينية المبسطة-language sources (zh-hans)

- CS1 الإنجليزية الأمريكية-language sources (en-us)

- CS1 errors: periodical ignored

- مقالات ذات عبارات محل شك

- CS1 الإنجليزية البريطانية-language sources (en-gb)

- Articles with hatnote templates targeting a nonexistent page

- Missing redirects

- Articles to be expanded from July 2017

- All articles to be expanded

- مقالات بدون مصدر

- Articles with unsourced statements from September 2008

- Articles with unsourced statements from March 2013

- Denial-of-service attacks

- Internet Relay Chat

- Cyberwarfare

- Types of cyberattacks